Wer ein Blog hat, kennt das sicherlich: Es gibt laufende Attacken auf die Login-Schnittstellen. Angriffe auf Blogs sind keine Neuigkeit, aber die Intensität variiert enorm. Doch derzeit ist die Häufigkeit der Angriffe deutlich größer als sonst.

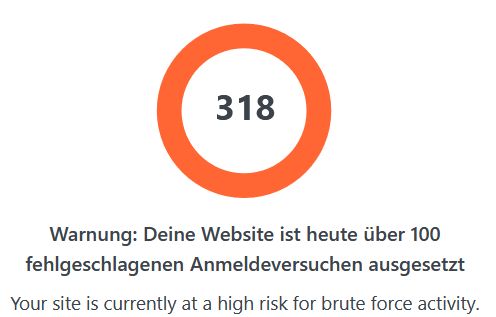

Das erscheint nicht wie keine große Zahl, doch das sind immerhin jene Angriffsversuche, die von Netzwerkbetreiber und Diensteanbieter nicht herausgefiltert werden. Außerdem habe ich eine ziemlich restriktive Einstellung gewählt, die IP-Adressen bei Fehlversuchen rasch und lange blockiert. Ohne diese Maßnahmen wäre die Angriffszahl bei mehreren hunderttausend gelegen. Der Status „Rot“ ist bei mir bisher noch nicht aufgetreten, heute war es das erste Mal.

Interessant jedoch ist es, mit welchen Logins versucht wird, per Credential-Stuffing-Attacke ins System zu kommen. Diese Form des Angriffs ist ziemlich einfach, denn es wird einfach nur eine Datenmenge von Login plus Passwort auf eine Applikation losgelassen, in der Hoffnung, dass jemand diese Daten in der angegriffenen Applikation ebenfalls verwendet. Diese Angriffsform ist technisch derartig einfach und die Toolkits dafür so weit verbreitet, dass selbst zehnjährige Script-Kiddies diesen Angriffsvektor nutzen können.

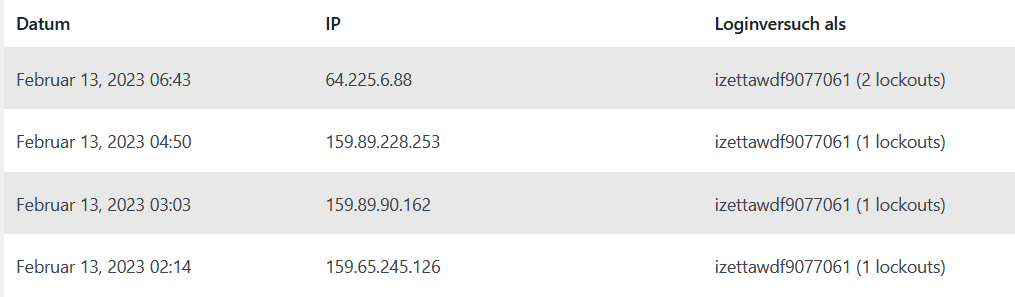

Allerdings sind aktuell offensichtlich auch einige Botnets im Einsatz. Der im folgenden Bild gezeigte Angriff erfolgt über denselben Login, kommen jedoch von unterschiedlichen IP-Adressen. Alle vier Adressen sind in New York NY, USA registriert.

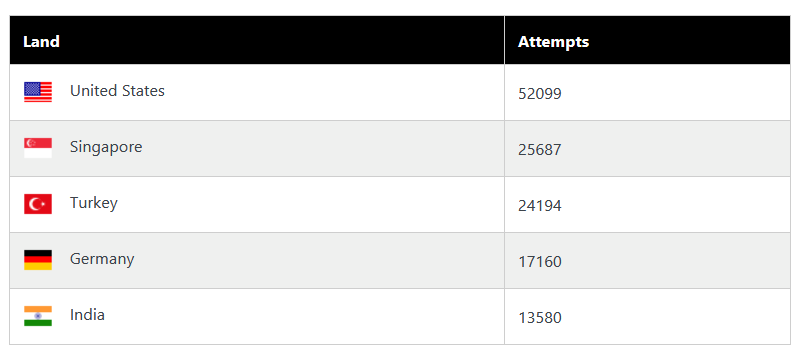

Generell liegen Adressen aus den USA in der Angriffsstatistik weit vorne.

Die Daten stammen nahezu immer aus Einbrüchen in andere Systeme („Datenpanne“). Auch das ist keine Neuigkeit. Interessant ist jedoch, welche Accountnamen ganz augenscheinlich anderswo verwendet werden. Vornamen sind sehr beliebt und daher keine gute Idee, aber viele sind ebenfalls nicht wirklich schlau, wie beispielsweise:

- r, a (tatsächlich jeweils nur ein Buchstabe), z_r

- aa, by, de

- xxx, abc, aaa, asdf, 111, 123, lol, 123456, a123456, 1234, webb, abcd, sfedf, querty

- admin, aadmin, admina, admin2, wwwadmin, administrator, admins, testadmin, admin919, wadminw, Admin, admintest, arsadmin, temp-admin

- user, user2

- webmaster

- author

- wordpress

- root

- test, tester, test1, test01, test2, test4, testtest, test1234, testuser, teste

- teacher

- student

- guest, gast

- editor

- sample, demo, demo1

sowie besonders kreativ: left_blank und Username !

Diese Logins sind also ziemlich toxisch und scheinen häufigen Attacken ausgesetzt zu sein – die Verwendung eindeutig nicht empfohlen, wenn man Angriffe auf Blogs vermeiden möchte!

Dazu kommen naturgemäß allerlei Daten, die von der Website geholt wurden bzw. teilweise derartig spezifisch sind, dass sie aus Datenpannen des Providers selbst stammen müssen.

Es lohnt sich, nicht nur die Passwörter ausreichend komplex zu gestalten, sondern sowohl Passwörter als auch Accounts regelmäßig zu rotieren, wenn man auch gegen Datenverluste des eigenen Providers geschützt sein möchte.

Schreibe einen Kommentar